402Bridge遭攻击回顾 还有哪些私钥泄露导致的被盗案例

邓通,金色财经

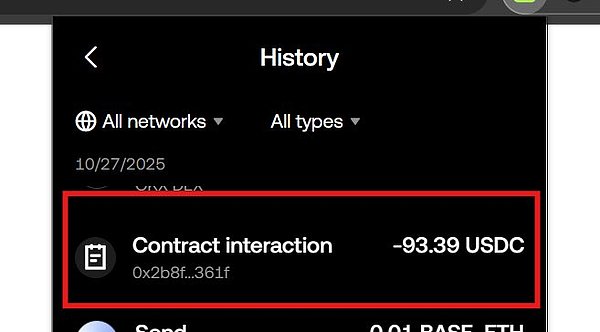

2025年10月28日,GoPlus中文社区发出安全警报:x402跨链协议@402bridge疑似被盗,超 200 名用户的 USDC 资产遭受损失。

本文梳理402Bridge跨链协议被盗事件及官方、多方反应,分析被盗原因,及其他私钥泄露导致黑客攻击的案例。

一、被盗事件还原及402Bridge官方、多方反应

凌晨,402Bridge官方X账号发文:根据社区反馈,发生了一起代币盗窃事件。我们的技术团队目前正在调查整个过程。建议所有用户立即撤销所有现有授权,并尽快将资产从钱包中转出。

随后,官方继续发文:x402 机制要求用户通过 Web 界面签署或批准交易,然后将其发送到后端服务器。后端服务器提取资金并执行铸造,最终将结果返回给用户。当我们加入https://x402scan.com ,我们需要将私钥存储在服务器上才能调用合约方法。此步骤可能会暴露管理员权限,因为管理员私钥在此阶段已连接到互联网,从而可能导致权限泄露。如果黑客获取私钥,他们就可以接管这些权限并重新分配用户资金以实施攻击。我们仍在调查具体的攻击细节。

两小时前,官方指出:由于此次私钥泄露,团队的十多个测试钱包和主钱包也遭到入侵(如下图所示)。我们已立即向执法部门报告了此事,并将及时向社区通报最新进展。

GoPlus中文社区还原了此次被盗事件:

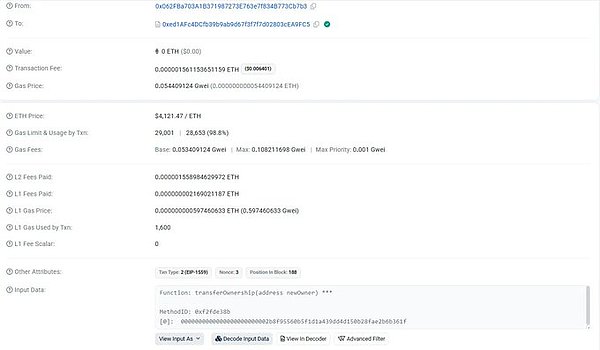

合约 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 的 Creator 把 Owner转给了0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F,然后新 Owner调用合约中 transferUserToken 方法转移所有已授权用户钱包剩余的USDC。

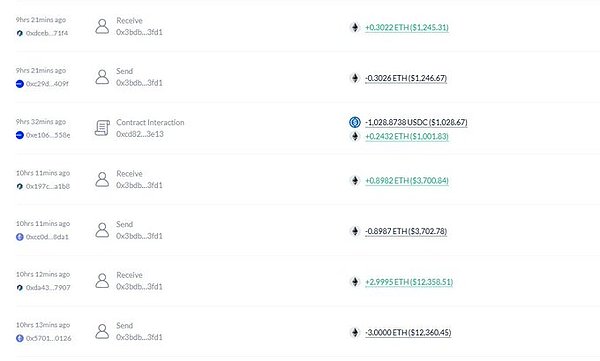

Mint前要先授权USDC 给@402bridge合约,导致二百多用户因授权过多数量导致剩余 USDC 被转走,0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F 共转移用户 17693 USDC,随后将 USDC 换成ETH 后经过多次跨链交易跨到了 Arbitrum。

GoPlus安全建议:

1、参与过该项目的用户,请尽快取消(0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5)相关授权;

2、授权前检查授权地址是否为交互项目官方地址;

3、仅授权所需数量,切勿无限授权;

4、定期检查授权,取消无用授权。

X用户@EamonSol发文指出:现在的很多x402实际上是在http://x402scan.com部署一个服务,这个服务会将链上交互转发到项目方服务器,然后项目方再与链上交互实现代币发放。这中间肯定是需要将链上合约的私钥放在服务器上的,一旦项目方服务器被攻破,那整个合约相关的地址都会暴露在风险之中。

X用户@fenzlabs指出:此案凸显了无限代币批准的危险性。钱包和AI代理需要更严格的限制和更完善的监控,才能阻止这些快速发生的盗窃行为。切勿盲目相信新合约——签署前务必仔细检查!

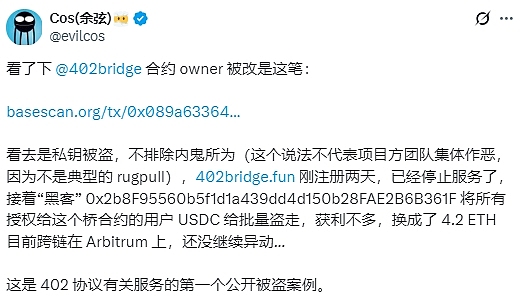

二、被盗原因

据慢雾余弦分析,跨链桥项目402Bridge攻击源于私钥泄露,不排除内部人员作案可能。402bridge.fun域名仅注册两天便停止服务,目前被盗资金尚未出现进一步异动。这是402协议相关服务的首个公开安全事件,慢雾余弦表示此次事件并非典型的项目方集体作恶行为。

"并非项目方集体作恶"意味着攻击更可能源于内部安全管控失效或外部黑客的精准渗透,而非项目方的蓄意欺诈。

三、还有哪些私钥泄露导致黑客攻击的案例

1. Nomad

2022年8月,Nomad Bridge 遭到黑客攻击,该跨链桥的 2 亿美元几乎全部被窃取。黑客攻击发生后,Moonbeam 阻止任何人进行交易或与智能合约交互。遭遇攻击的核心原因是合约验证机制错误,导致私钥或权限签名逻辑被轻易伪造。

2. Ankr

2022年12月,Ankr节点私钥泄露,攻击者伪造合约并无限铸造aBNBc代币,造成约500万美元损失。Ankr的应对措施:恢复安全并与 DEX 合作,停止交易;为社区制定并执行了全面的赔偿计划;确定攻击起因为前员工。Ankr官方确认遭遇黑客攻击的原因为“部署密钥被盗用”。

3. Platypus Finance

2023年2月,攻击者利用管理员私钥漏洞对稳定币池实施攻击,盗走约900万美元USDC。团队随后追回部分资产,并称“开发私钥或疑似遭外部入侵”。

4. Multichain

2023年7月,Multichain核心团队成员“失联”,项目主控私钥疑被掌握于单一人员手中。后续约1.26亿美元资产被转走,成为跨链桥史上最大权限类攻击事件之一。

5. Exactly Protocol

2024年4月,攻击者利用前端服务器泄露的部署私钥进行合约替换,窃取约730万美元。事件暴露出私钥托管与DevOps流程安全薄弱的行业普遍问题。

6.UXLINK

2025年9月,安全公司 Cyvers 的系统检测到涉及 UXLINK 的 1130 万美元可疑交易,最终确认被盗。慢雾余弦指出:大概率是UXLINK有关Safe多签的几把私钥泄露了。UXLINK 被盗直接导致 UXLINK 代币价格暴跌70%以上。

交易商排行

更多- 监管中EXNESS10-15年 | 英国监管 | 塞浦路斯监管 | 南非监管89.22

- 监管中VSTAR塞浦路斯监管| 直通牌照(STP)80.00

- 监管中FXTM 富拓10-15年 |塞浦路斯监管 | 英国监管 | 毛里求斯监管85.21

- 监管中axi15-20年 | 澳大利亚监管 | 英国监管 | 新西兰监管82.15

- 监管中GoldenGroup高地集团澳大利亚| 5-10年85.87

- 监管中Moneta Markets亿汇澳大利亚| 2-5年| 零售外汇牌照75.97

- 监管中GTCFX10-15年 | 阿联酋监管 | 毛里求斯监管 | 瓦努阿图监管63.65

- 监管中IC Markets10-15年 | 澳大利亚监管 | 塞浦路斯监管91.81

- 监管中markets4you毛里求斯监管| 零售外汇牌照| 主标MT4| 全球展业|82.31

- 监管中CPT Markets Limited5-10年 | 英国监管 | 伯利兹监管92.61